Immer einen Schritt voraus:

IT-Sicherheit mit ISCL

Sicherheitsmaßnahmen abgestimmt auf Ihr Unternehmen und die neusten Sicherheitsstandards.

Kontaktieren Sie uns jetzt und wir besprechen gern gemeinsam Ihren Bedarf:

Neuigkeiten

Ready für NIS-2? – Jetzt den CyberRisikoCheck durchführen

Wir bieten den vom BSI zertifizierten CyberRisikoCheck DIN SPEC 27076 zum Festpreis für 399 Euro (zzgl. Mehrwertsteuer) an.

Digitalisierungshilfe für kleine und mittelständische Unternehmen in Baden-Württemberg

Seit dem 1. Juli gibt es die Digitale-Finanzierungshilfe in Baden-Württemberg. Wir haben die wichtigsten Informationen für Sie zusammengetragen. Bei Fragen kontaktieren Sie uns gern.

Das sagen unsere Kunden:

„Die ISCL GmbH kümmert sich nun schon seit über 20 Jahren um unsere IT Security. Wir wissen, dass wir uns zu 100 Prozent auf das Team verlassen können. In all der Zeit hat uns das Unternehmen etliche Male vor Cyberbedrohungen geschützt und selbst wenn in den Medien mal wieder über Ransomwarevorfälle berichtet wird, fühlen wir uns vorbereitet und sicher. Ihre Dienstleistungen gehen weit über das einfache Einrichten einer Firewall hinaus und sie decken bei uns alle wichtigen Aspekte der IT-Sicherheit ab. Wir freuen uns auf eine weitere erfolgreiche Partnerschaft in den nächsten Jahren!“

„Als Kunde von ISCL wissen wir, dass wir immer auf dem neuesten Stand der Technik sind. Unserem IT Security-Dienstleister geht es nicht darum, ein bestimmtes Produkt zu verkaufen, sondern für jede Aufgabenstellung wird sorgfältig geprüft, welche Lösung sich am besten eignet. Heutzutage ist es nicht leicht, ein Unternehmen zu finden, das eine so kompetente und unabhängige Beratung anbietet. Nach jahrzehntelanger persönlicher Zusammenarbeit sind wir daher besonders froh, mit ISCL einen solch verlässlichen Ansprechpartner an unserer Seite zu wissen.“

„Our company in the United States has been working with ISCL for several years now, and we can always count on them to approach our technical issues with diligence. Their team is incredibly responsive even with a significant time change, and we truly appreciate all of the support they’ve been able to provide.”

NIS 2 – Sind Sie bereit?

Kaum eine EU-Verordnung hat in den letzten 10 Jahren solche Wellen geschlagen wie NIS 2. Viele Unternehmen beschäftigen sich nun deutlich ausgiebiger mit dem Thema IT-Sicherheit.

Wir stehen Ihnen gern zur Verfügung und beraten

Sie indivuell.

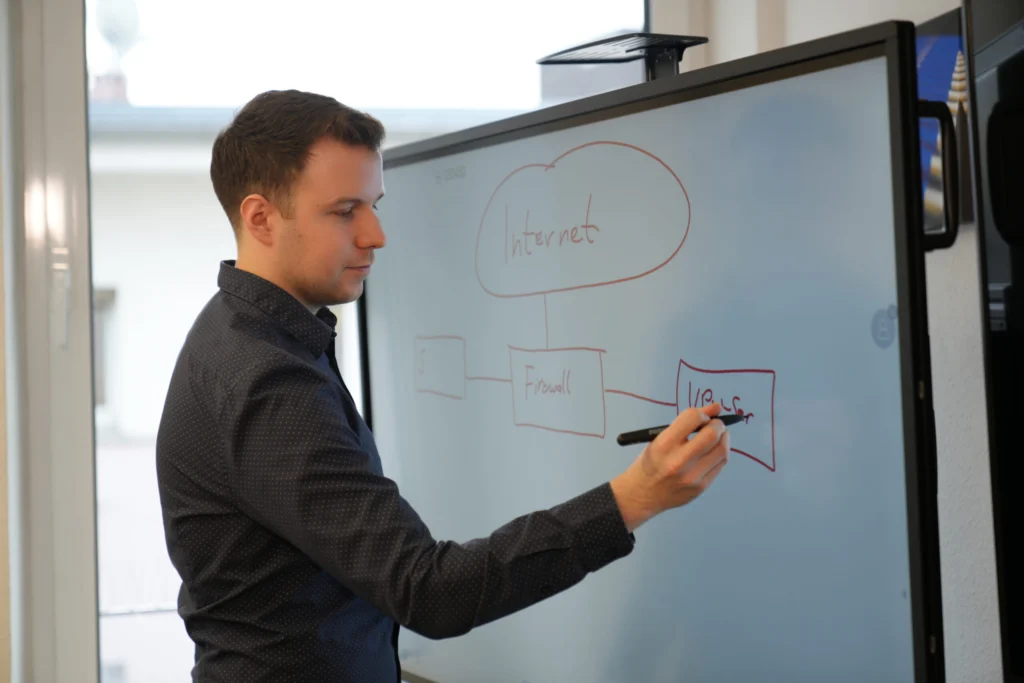

Professionelle Security-Audits

Wir testen Ihre IT-Sicherheit nach Cert+ Standard und besprechen anschließend gemeinsam mit Ihnen die Ergebnisse. So können Sie sich sicher sein, dass Sie Ihre IT vollständig im Blick haben.

Immer für Sie da. Lernen Sie unsere

kompetenten Ansprechpartner

besser kennen!

Warum ISCL?

Im Gegensatz zu vielen anderen Dienstleistern sind wir auf IT-Sicherheit spezialisiert. Seit über 20 Jahren arbeiten wir nun in diesem Bereich für sehr unterschiedliche Kunden. Durch unsere Erfahrung ist es uns möglich, Ihnen nicht nur die gängigen Produkte auf dem Sicherheitsmarkt anzubieten, sondern eine maßgeschneiderte Lösung für Ihr Unternehmen zu finden!

Das Dark Net: Krimineller Treffpunkt oder der einzige freie Ort im Internet?

In den Nachrichten taucht der Begriff „Dark Net“ immer wieder vor allem im Zusammenhang mit...

NIS2 Registrierungspflicht bis zum 6. März 2026

Seit dem 5. Dezember 2025 ist das NIS2UmsuCG in Kraft getreten und die erste Pflicht für...

Wie erreichen Sie die höchstmögliche IT-Sicherheit in einer externen Cloud?

Cloudspeicher erfreuen sich einer immer stärker werdenden Beliebtheit und sind bereits jetzt ein...