Immer häufiger hört und liest man von der „Zero-Trust-Methode“ als ultimatives Sicherheitskonzept. Wir erklären Ihnen, was man darunter versteht und warum Zero Trust für uns keine neue Idee ist.

Was versteht man unter Zero-Trust?

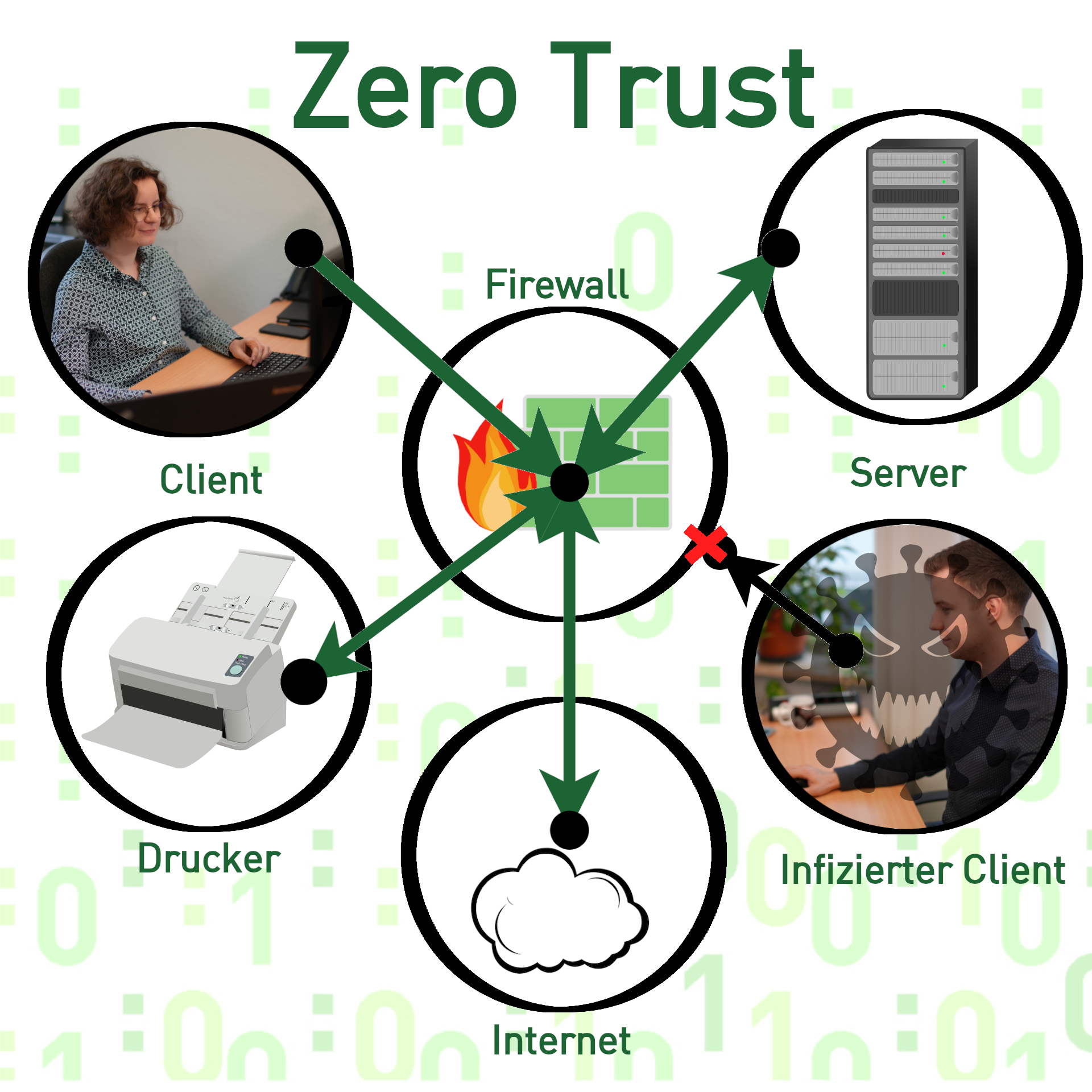

Das Zero-Trust Sicherheitsmodell arbeitet nach dem Prinzip, das auch innerhalb eines Netzwerks keinem Gerät, Nutzer oder Dienst vollständig vertraut wird. Das bedeutet, jegliche Kommunikation innerhalb des Netzwerks wird überwacht und einzelne Klienten müssen sich authentifizieren, um auf andere Dienste oder Geräte zugreifen zu können. Die Teilnehmer eines Netzwerks werden dabei in verschiedenen Sicherheitszonen mit unterschiedlichen Sicherheitsniveaus platziert und der Datenverkehr findet dabei grundsätzlich verschlüsselt statt. Die Idee dahinter ist die Risikominimierung innerhalb des Netzwerks.

Unterschied zu anderen Sicherheitskonzepten

Bei Zero-Trust findet ein Paradigmenwechsel zu „herkömmlichen“ Sicherheitsmethoden statt. Während bei den anderen Methoden davon ausgegangen wird, dass eine Bedrohung nur von außerhalb des Netzwerks kommt, geht man bei Zero-Trust davon aus, dass alles eine Bedrohung sein kann. Aus diesem Grund wird nun nicht nur das eigene Netzwerk gegen außen abgesichert, sondern jeder einzelne Client wird vor jedem anderen geschützt. Um dies zu gewährleisten, muss die grundlegende IT-Infrastruktur geändert werden.

Warum ist das sinnvoll?

Die meisten erfolgreichen Angreife passieren selten dadurch, dass von außen jemand versucht in ein Netzwerk zu gelangen. Viel häufiger wird ein System dadurch unterwandert, dass ein Mitarbeiter versehentlich eine Phishing-Mail öffnet. Auf diese Weise gelangt schädliche Software auf den PC des Mitarbeiters. Durch die Berechtigungen des Angestellten geschieht dies oft, ohne dass die Firewall den Inhalt entlarvt. Einmal installiert, verbreitet sich die Schadsoftware nun rapide im eigenen Netzwerk aus. Mit einer Zero-Trust Policy kann das nicht passieren. Detektoren erkennen, dass der Mitarbeiter PC unbefugt Zugriff auf andere Inhalte ergreifen möchte. So kann der infizierte PC ausfindig gemacht werden. Er wird daraufhin vom Netzwerk abgeschottet und schadet keinem anderen Gerät.

Umsetzung von Zero-Trust

Um eine Zero-Trust Policy adäquat umzusetzen braucht es mehr Aufwand als nur das Netzwerk nach außen abzusichern. Zunächst müssen alle Anwender, Dienste und Geräte im Netzwerk erfasst werden und Authenzifierungs-Methoden für die einzelnen Bereiche eingerichtet werden. Notwendig ist es auch innerhalb des Netzwerks unterschiedliche Teilnetzwerke bzw. Sicherheitszonen (VLANS) zu bilden, die voneinander durch die Firewall abgeschirmt werden. Zur Überwachung der Netzwerke dienen Intrusion Detection Systeme (IDS). Die Kommunikation der einzelnen Klienten wird durch Policies geregelt, die immer wieder neu auf aktuelle Begebenheiten angepasst werden können.

Warum ist Zero Trust für uns kein neues Konzept?

Mit wachsender Bedrohung durch Cyberkriminelle gibt es auch vermehrt Firmen, die eine Zero-Trust-Lösung anbieten. Tatsächlich ist die Idee dahinter jedoch nicht so neu, wie sie beworben wird. Für unsere Kunden setzen wir Zero Trust bereits seit unserer Gründung um. Bereits damals wurden viele Angriffe durch Social Engineering durchgeführt und allein deshalb ist es so sinnvoll ein Sicherheitssystem immer als ganzheitliches Konzept zu betrachten, in welchem eine Absicherung nicht nur direkt nach außen erfolgt, sondern auch die internen Prozesse überprüft werden. Ein weiteres beliebtes Einfallstor sind technisches Geräte, die nicht direkt mit Cyberangriffen in Verbindung gebracht werden, wie Drucker oder Telefone. Ein großer Vorteil von Zero Trust ist, dass man diese Geräte in eigenen Sicherheitszonen halten kann, so dass diese keine unnötigen Berechtigungen in anderen Sicherheitszonen haben.

Wir beraten Sie gern über Zero Trust und unterstützen Sie und Ihre IT-Verantwortlichen dabei ein ganzheitliches Sicherheitskonzept zu entwickeln, das genau auf Ihre Bedürfnisse zugeschnitten ist. Sie profitieren dabei von unser langjährigen Erfahrung in einem Bereich, den andere Sicherheitsfirmen gerade erst entdeckt haben. Rufen Sie uns gern an oder schreiben Sie uns eine E-Mail für einen Beratungstermin!