Wer sich mit digitaler Sicherheit beschäftigt, wird früher oder später auf einen Begriff stoßen: die Public Key Infrastructure (PKI). Doch was ist das überhaupt und ist eine solche Struktur innerhalb eines Unternehmens notwendig?

Was ist PKI?

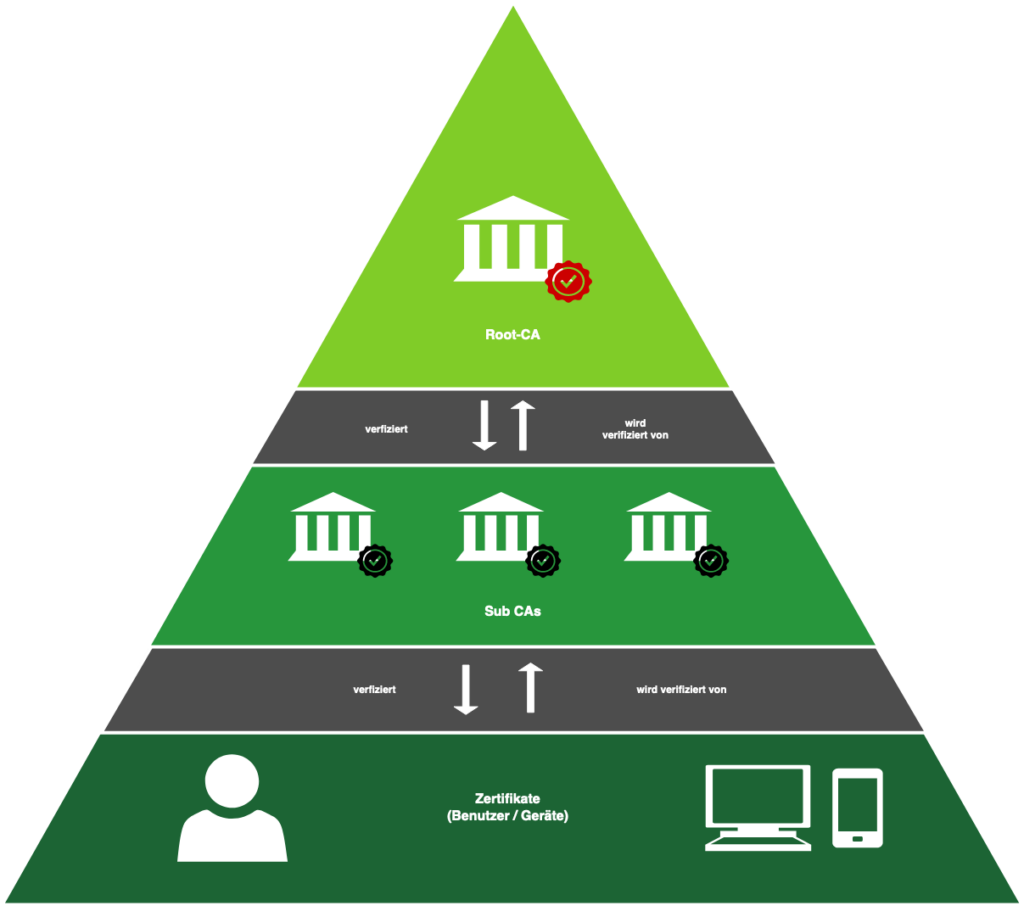

Oft werden Erklärungen von Public Key Infrastructure schnell sehr technisch. Kurzgefasst ist eine PKI eine Pyramide von Zertifizierungsstellen, bei denen die unteren von der nächst höheren Ebene verifiziert werden. Dies funktioniert mit Zertifikaten, welche von einer asymmetrischer Verschlüsselung gebrauch machen. Somit kann die Echtheit der digitalen Instanzen gewährleistet werden. Wir möchten Ihnen diese grundsätzliche Beschreibung im folgenden anhand eines Beispiels etwas greifbarer machen:

Was versteht man unter einer „asymmetrischen Verschlüsselung“?

Wir möchten Ihnen zunächst die asymmetrische Verschlüsselung mit einem einfachen Beispiel etwas näher bringen:

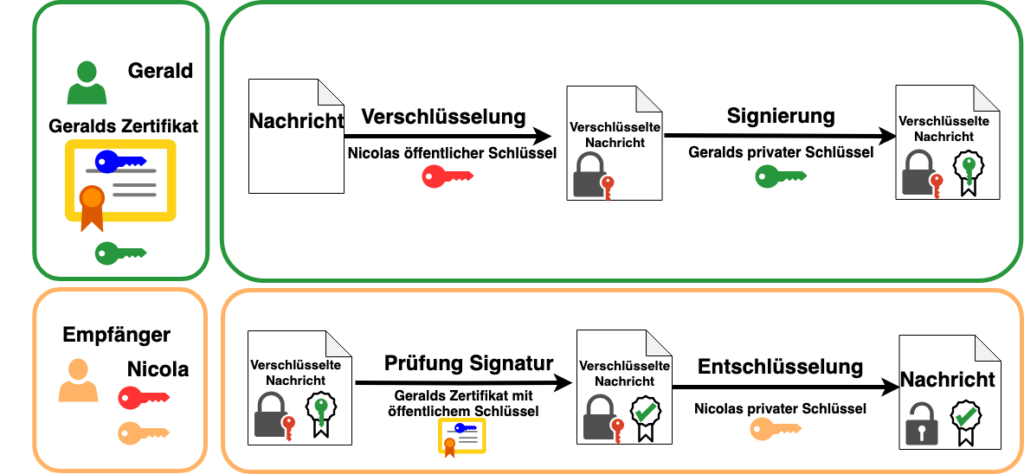

Person A (Gerald) und eine Person B (Nicola) möchten verschlüsselt miteinander kommunizieren. Dafür erstellen beide jeweils ein Schlüsselpaar. Sowohl Gerald als auch Nicola haben dann einen öffentlichen Schlüssel und einen privaten. Den öffentlichen Schlüssel kann man sich vorstellen wie einen Briefkasten. Gerald verwendet ihn, um eine Nachricht direkt an Nicola schicken zu können. Er verschlüsselt sie mit dem öffentlichen Schlüssel von Nicola. Das Entscheidende ist nun, dass diese Nachricht nicht mit dem öffentlichen Schlüssel entschlüsselt werden kann, sondern nur durch den privaten von Nicola. So ist durch den öffentlichen Schlüssel sichergestellt, dass die Nachricht ausschließlich im Briefkasten von Nicola landet und durch Nicolas privatem Schlüssel gewährleistet, dass nur sie diesen öffnen kann.

Neben der verschlüsselten Nachricht gibt es noch einen weiteren Sicherheitsfaktor: Gerald erstellt für seinen Brief eine Signatur mit seinem privaten Schlüssel. Nicola hat dann die Möglichkeit mit dem öffentlich einsehbaren Schlüssel von Gerald zu überprüfen, ob der Brief auch wirklich von ihm kommt oder ob in Wahrheit Mallory die Nachricht geschrieben hat und darin ein paar Viren versteckt hat. Umgekehrt kann auch Gerald mit der Hilfe eines Zertifikats überprüfen, ob der Briefkasten wirklich von Nicola ist oder in Wahrheit jemand anderem gehört.

Um zu gewährleisten, dass die öffentlichen Schlüssel auch wirklich der richtigen Person oder der richtigen Organisation zugeordnet sind, gibt es Zertifikate, die von vertrauenswürdigen Stellen ausgestellt werden

Welche Zertifikate sind vertrauenswürdig?

Je nach Bereich sind unterschiedliche Instanzen verantwortlich dafür, die Sicherheit von Zertifikaten zu gewährleisten. Konkret muss unterschieden werden, zwischen dem öffentlichen Raum (beispielsweise im Browser und Internet) und dem internen unternehmerischen Raum.

Im öffentlichen Raum gibt es Zertifizierungsstellen (auch Certificate Authority oder CA genannt), die Zertifikate ausstellen dürfen.. Sie müssen dabei strenge Richtlinien einhalten, damit sie nicht selbst unterwandert und von Kriminellen missbraucht werden. Diese Firmen können Sie sich vorstellen wie ein Bürgeramt, bei dem Sie einen neuen Personalausweis beantragen. Das Amt muss nun überprüfen, ob alle Daten zu Ihnen als Person passen, bevor es Ihnen den Ausweis ausstellt. So muss eine Zertifizierungsstelle entscheiden, ob ein Zertifikat zum angegebenen Unternehmen passt. Beim normalen Surfen fällt Ihnen das wahrscheinlich gar nicht auf, aber bei der Kommunikation mit einer Website überprüft ihr Browser mit Hilfe dieser Zertifikate automatisch, ob Website, die ist, die sie vorgibt zu sein, auch wirklich die echte ist. Natürlich ist dabei jedoch nicht garantiert, dass man nicht durch Phishing auf einer Fake-Website gelandet ist und Sie sollten immer einen Sicherheitsblick registrieren. Denn auch der Browser kann getäuscht werden.

Innerhalb einer Firma wird die Zertifikatvergabe intern geregelt. Hierbei geht es nicht zwingend um die Kommunikation zwischen dem eigenen PC und dem Internet. Bei jeder Kommunikation zwischen zwei digitalen Instanzen können Zertifikate eine Rolle spielen. Beispielsweise um Zugriffsberechtigungen zu regeln und um kontrollieren zu können, ob ein Gerät wirklich das ist, was es vorgibt zu sein.

Wir haben Ihnen diese Prozesse vereinfacht dargestellt. Die technischen Hintergründe sind natürlich um einiges diffiziler.

Warum ist PKI gerade in der Firmenwelt für sicheres digitales Arbeiten so notwendig?

Unternehmen setzen mehr und mehr auf vernetzte System. Home Office, arbeiten über verschiedene Filialen hinweg, Cloud-basierte Datenspeicherung oder ein eigener Online-Shop, kaum eine Firma kommt mehr ohne einen dieser Punkte aus. Da mit dem Wachstum im digitalen Raum auch Kriminelle immer aktiver werden, spielt Sicherheit eine immer größer werdende Rolle. Ein verschlüsselter Datenverkehr ist somit schon lange keine optionale Angelegenheit mehr, sondern viel mehr essentiell notwendig, um als Unternehmen sinnvoll agieren zu können. Wir von ISCL halten deshalb die Einrichtung von PKI für essentiell. Mit einer Public Key Infrastructure lässt sich Datenverkehr sinnvoll verschlüsseln sowie Benutzer und Geräte verifizieren. Auch sorgt sie für eine Sicherstellung, dass Daten nicht verändert wurden (Datenintegrität).

Herausforderungen und Perspektiven für die Zukunft von einer Public Key Infrastructure.

Zunächst einmal ist absolut erforderlich, dass die PKI richtig implementiert und geschützt wird. Eine kompromittierte Certificate Authority kann falsche Zertifikate ausstellen, durch die ein komplettes Firmennetzwerk infiltriert werden kann, da die digitalen Instanzen der CA vertrauen. Auch wenn die Implementierung und Sicherung der Zertifizierungsstelle eine grundlegende Voraussetzung für eine Public Key Infrastructure ist, ist dies keine triviale Angelegenheit und muss innerhalb einer Firma sinnvoll durchgeführt werde.

Durch leistungsstärkere Technik, wie Quantencomputern, stehen Verschlüsselungen wie PKI zukünftig vor neuen Herausforderungen. Bereits jetzt wird daran gearbeitet, wie auch zukünftig hier für bessere Sicherheit und bessere Verschlüsselungsmechanismen erstellt werden können. Auch bei der Bewegung zu dezentralen Systemen soll PKI weiterhin eine Rolle spielen und muss dementsprechend angepasst werden.

Wir hoffen, Sie konnten einen Einblick in die Funktionsweise einer Public Key Infrastructure gewinnen. Wenn Sie weitere Fragen haben, kontaktieren Sie uns gern.